Beim Client Management stellt sich oft die Frage, wie erhalten der Helpdesk und Administratoren privilegierte Rechte auf den Endgeräten. Neben der Microsoft Entra Joined Device Local Administrator Rolle, die idealerweise über PIM1 zugewiesen wird, besteht die Möglichkeit der Nutzung des lokalen Administratorkontos auf dem Endgerät.

Das Problem

Ein Kennwort für alle Clients (z.B. über das Aufspielen eines Masterimages) stellt ein erhebliches Sicherheitsrisiko dar. Es kennen zu viele Personen und es muss ein Prozess zum regelmäßigem Ändern existieren. Für jeden Client von Hand ein eigenes Administratorkennwort festzulegen, erfordert einen (zu) hohen Verwaltungsaufwand.

Die Lösung

Dieses Problem löst die Local Administrator Passwort Solution (LAPS). LAPS existiert schon seit 2015 in der On-Prem Welt. Damit kann über Gruppenrichtlinien Objekte (GPO) der lokale Administrator Account auf Windows Geräten in der Active Directory Domäne gesteuert werden. Es wird aber nicht einfach nur ein „Masterpasswort“ auf alle Clients verteilt, sondern für jeden Client ein nur für diesen generiertes Passwort. Dieses Passwort wird anschließend vom Client in das AD Objekt des Clients geschrieben und kann dort verwaltet und von privilegierten Accounts eingesehen werden. Dazu musste bis April 2023 LAPS noch auf den Clients installiert werden und der Implementationsaufwand war dadurch recht hoch. Inzwischen ist LAPS Bestandteil vom Betriebssystem. Die Passwörter werden seit dem verschlüsselt im AD (bzw. Entra) abgelegt.

Auch die Installation im Active Directory bestand aus einigen ToDo’s. Es mussten Schemaerweiterungen gemacht werden und Snap-Ins auf den Maschinen installiert werden, von denen auf die Attribute zugegriffen werden sollte.

Seit einigen Monaten steht LAPS für Intune bzw. Entra ID Only und Hybrid Clients zur Verfügung. Wie LAPS für Intune einzurichten ist und was es für Möglichkeiten gibt, zeige ich dir hier. Spoiler: Es ist deutlich einfacher geworden.

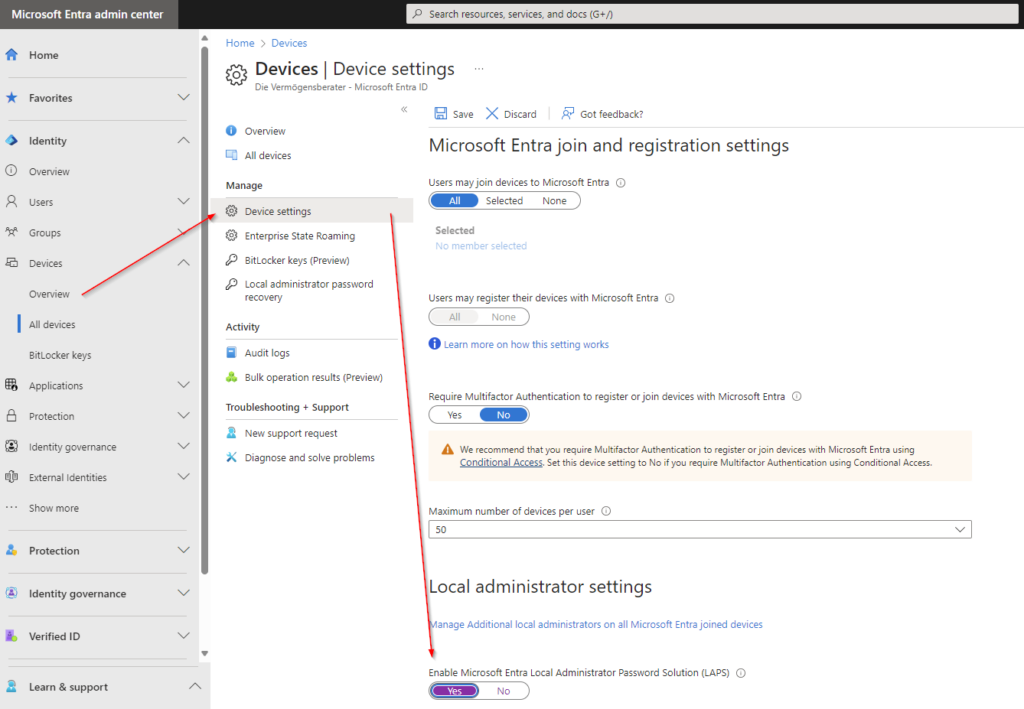

LAPS im M365 Tenant aktivieren

Um LAPS überhaupt nutzen zu können, muss es zunächst im Tenant aktiviert werden. Dies erfolgt im Entra ID (Azure AD) Admincenter (https://entra.microsoft.com/) unter Devices > Overview > Device settings > Enable Microsoft Entra Local Administrator Password Solution (LAPS). Das setzen dieser Einstellung auf Yes führt dazu, dass alle nötigen Einstellungen im Entra gesetzt werden. Im AD LAPS mussten dafür noch einige Powershell-Scripte ausgeführt werden.

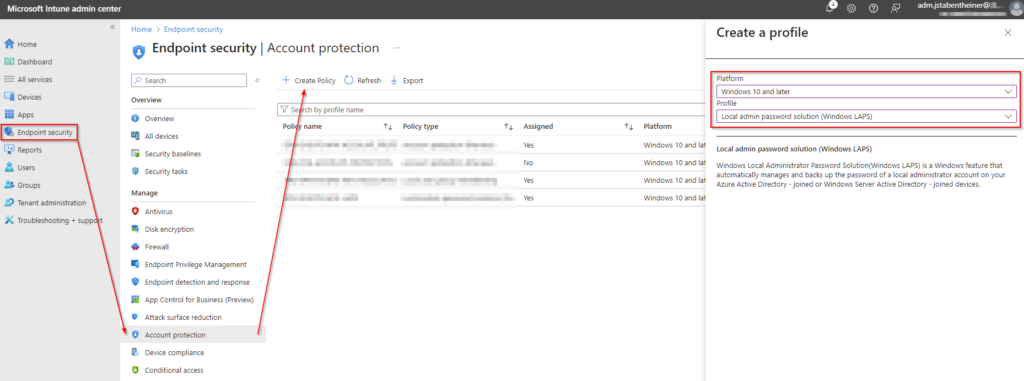

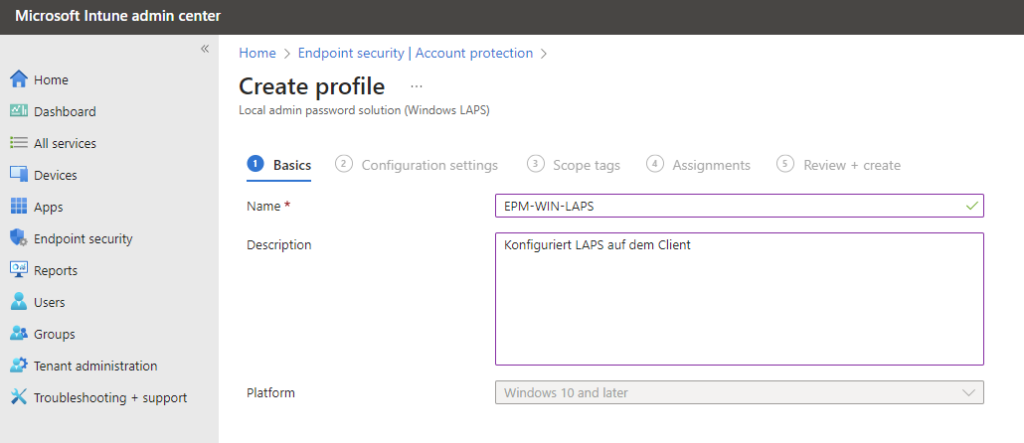

LAPS Richtlinie in Intune erstellen

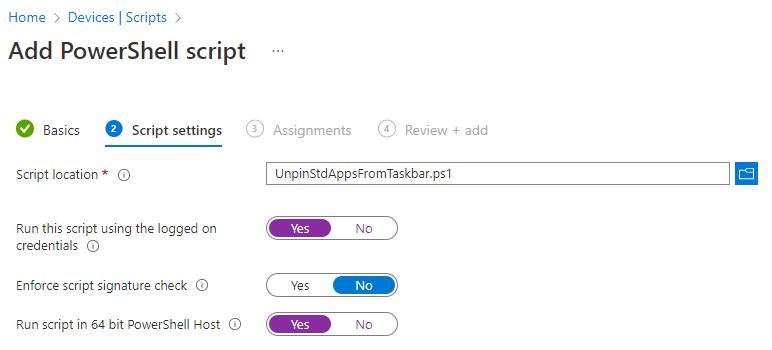

Als nächsten Schritt müssen wir die Richtlinie erstellen, die LAPS auf dem Client konfiguriert. Dies erfolgt im Intune Admin Center (https://intune.microsoft.com/) über Endpoint security > Account Protection > Create Policy

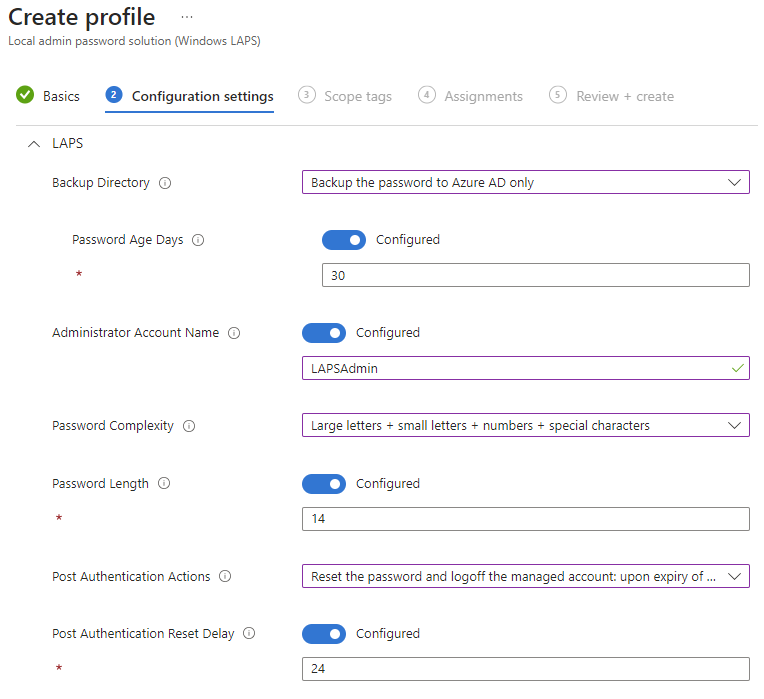

Hier werden die relevanten Einstellungen für LAPS getätigt.

Backup Directory sollte auf Azure AD only gestellt werden.

Password Age Days definiert, in welchem Zyklus das lokale Passwort neu gesetzt werden soll. 30 Tage entspricht dabei dem Standardwert.

Administrator Account Name ist eine optionale Einstellung, mit der der Accountname des Administrator Accounts definiert werden kann.

ACHTUNG: Wird hier ein anderer Accountname festgelegt, so muss dieser separat erstellt bzw. der Build-In Administrator umbenannt werden. Diese Einstellung alleine erstellt keinen Account bzw. aktiviert auch nicht den bereits vorhandenen lokalen Administrator auf dem Client. Wie das gemacht wird, folgt gleich.

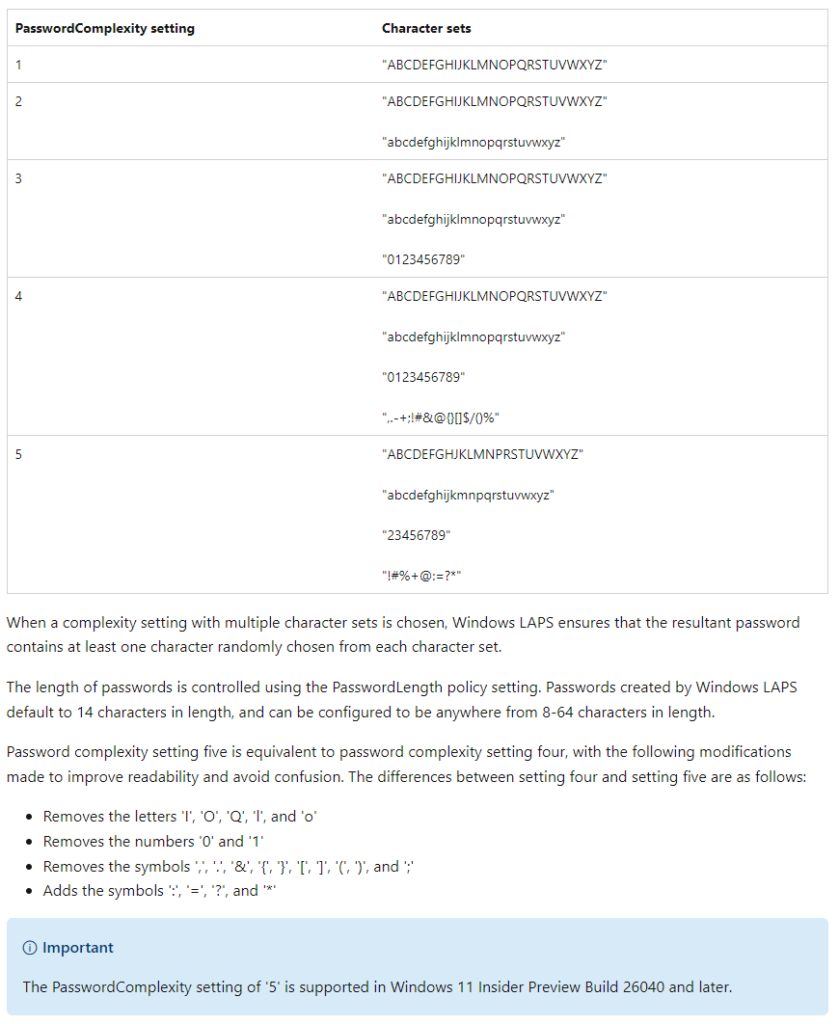

Password Complexity definiert, aus welchen Zeichen das generierte Passwort bestehen darf. Aus Sicherheitsgründen ist es ratsam, hier die möglichst höchste Stufe zu wählen.

Password Length definiert die Länge des Passwortes.

Post Authentication Actions definiert, wie verfahren wird, wenn das Kennwort genutzt wird. Ich habe hier die Standardeinstellung gewählt. Damit wird das Passwort nach der über Post Authentication Reset Delay Zeit von hier 24 Stunden neu gesetzt. Mit der Standardeinstellung wird das Kennwort anhand der definierten Regeln neu gesetzt und der Account ausgeloggt, sofern er noch am Rechner eingeloggt ist. Man hat hier also bis zu 24 Stunden Zeit, um mit dem LAPS Admin Account die nötigen Tasks zu erledigen. 24 Stunden sind die Standardzeit der Policy, falls die Einstellung nicht explizit geändert wird. Ich würde hier zu 8 Stunden raten, damit nach dem Arbeitstag das Kennwort neu gesetzt wird.

Als letzten Schritt müssen der Policy noch Clients zugewiesen werden. Grundsätzlich spricht nichts dagegen, hier All Devices zu wählen. Dies muss aber nach eigenen Anforderungen entschieden werden.

Administrator Account aktivieren

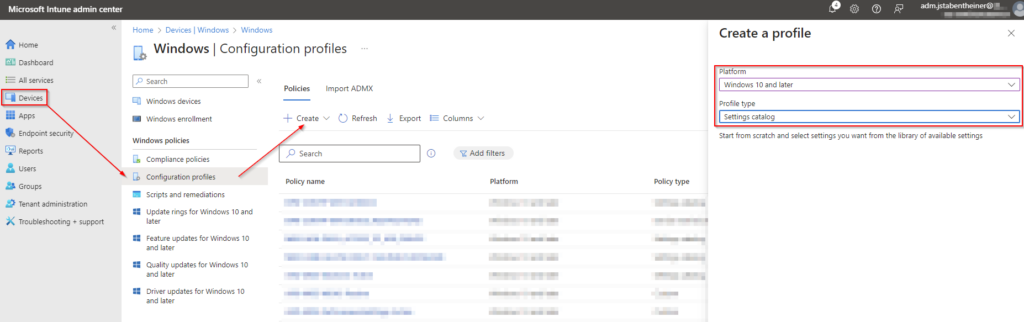

Im Standard ist der lokale Build-In Administrator deaktiviert und muss über eine zweite Richtlinie aktiviert werden. In diesem Schritt kann man auch den Administrator umbenennen. Dies bietet ein kleines bisschen zusätzliche Sicherheit. Wir erstellen eine neue Configuration Policy für Windows mit dem Typ Settings catalog.

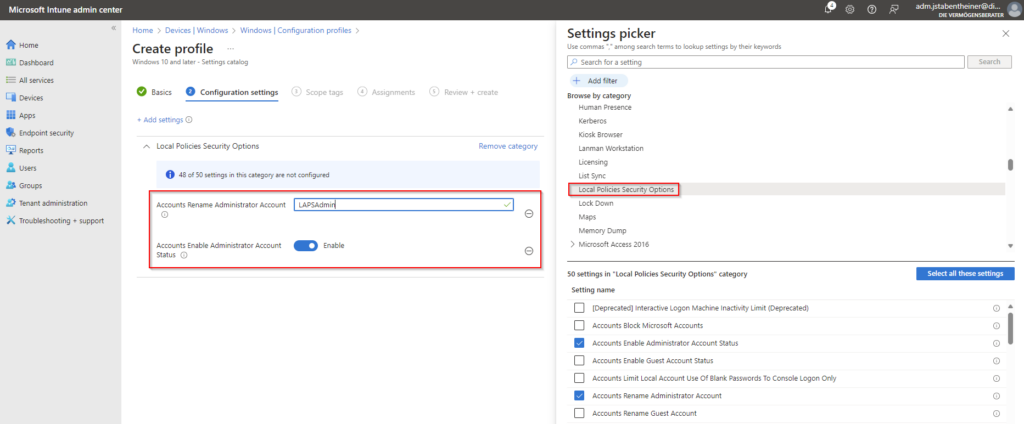

Über den Settings picker unter Local Policies Security Options suchen wir die beiden Settings Accounts Enable Administrator Account Status und Accounts Rename Administrator Account raus und setzen die Einstellungen wie folgt:

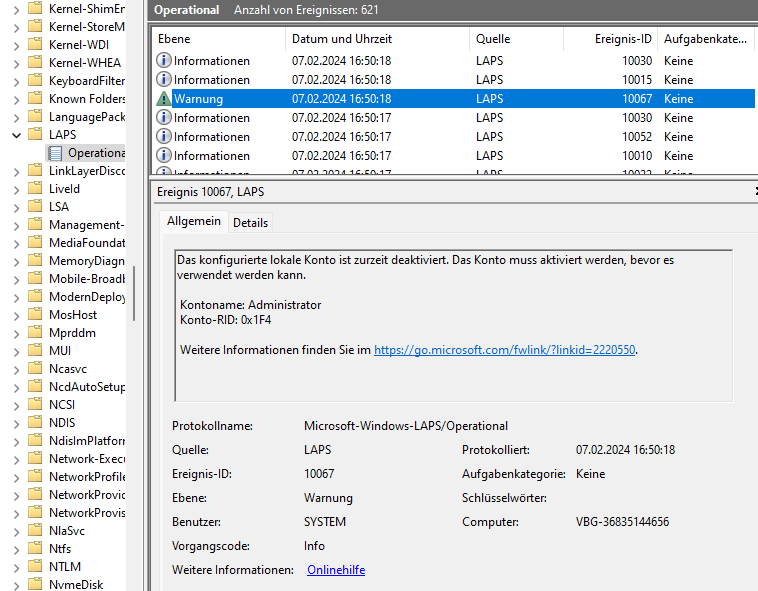

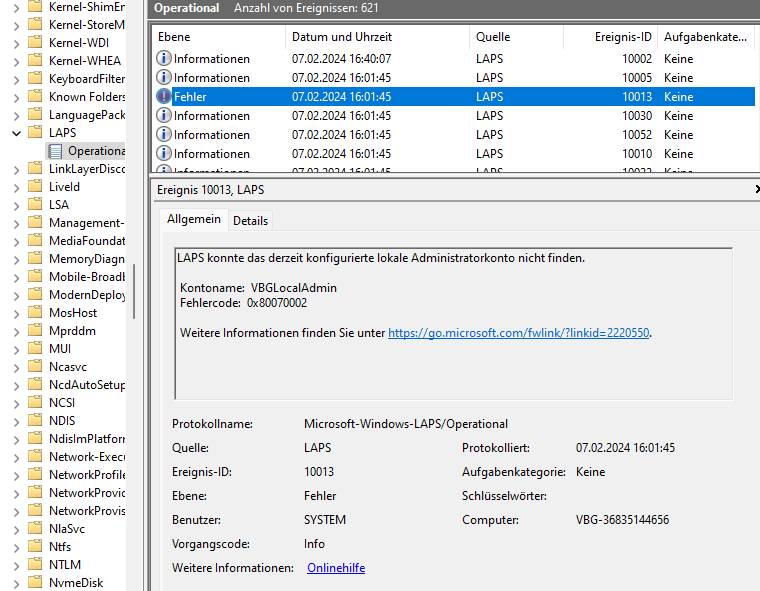

Wie bereits erwähnt, ist das Umbenennen des Administratoraccounts optional und nicht zwingend nötig. Sollte jedoch der Administrator Account nicht aktiviert werden, kann LAPS auf dem Client nicht arbeiten. Dies bekommt man über den Event Viewer mit einer ziemlich eindeutigen Fehlermeldung quittiert.

Hat man in der zweiten Policy den Administrator Account nicht umbenannt, erhält man den Fehlercode 0x80070002, weil LAPS den konfigurierten Administratoraccount nicht finden kann.

Abrufen des Kennwortes über Entra und Intune

Sofern aber alles richtig konfiguriert ist, setzt der Client das Kennwort und pusht es Richtung Entra (Azure AD). Dort gibt mehrere Möglichkeiten, das Kennwort abzurufen.

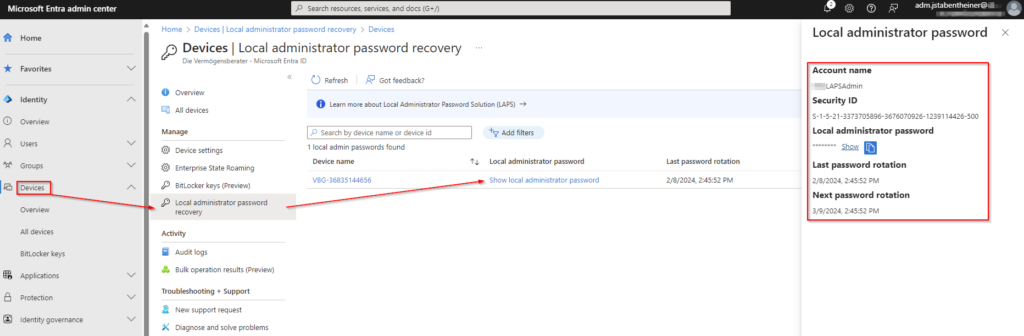

Entra admin center

Im Entra admin center erhält man Zugriff auf alle gespeicherten LAPS Kennwörter. Auch der dazugehörige Accountname ist aufgeführt. Das Support-Team muss den pro Kunde individuell konfigurierten Accountnamen des Administrators nicht wissen. Auch wird hier die letzte und nächste Passwortrotation angezeigt. Neu setzen lassen kann man das Kennwort an dieser Stelle jedoch nicht.

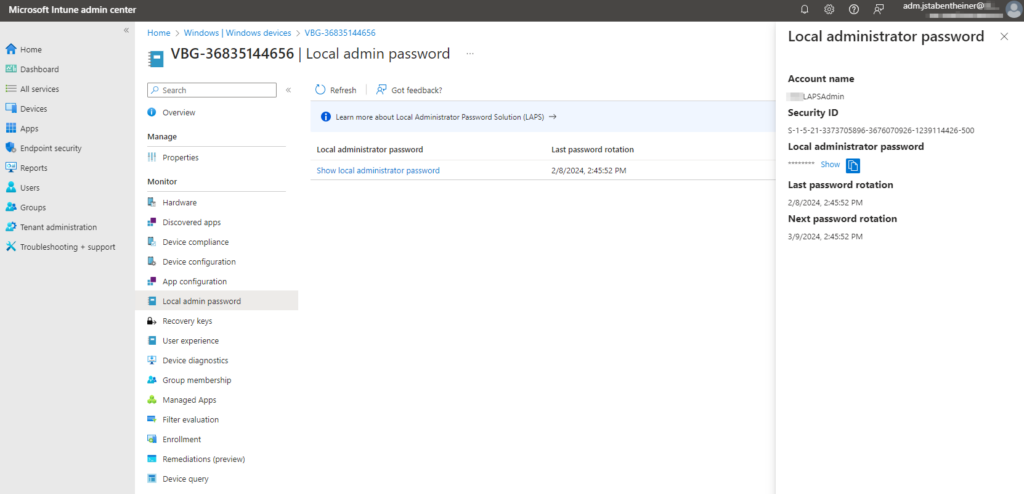

Intune admin center

Im Intune admin center erhält man über das Device selbst über den Punkt Monitor > Local admin password Zugriff auf das Kennwort.

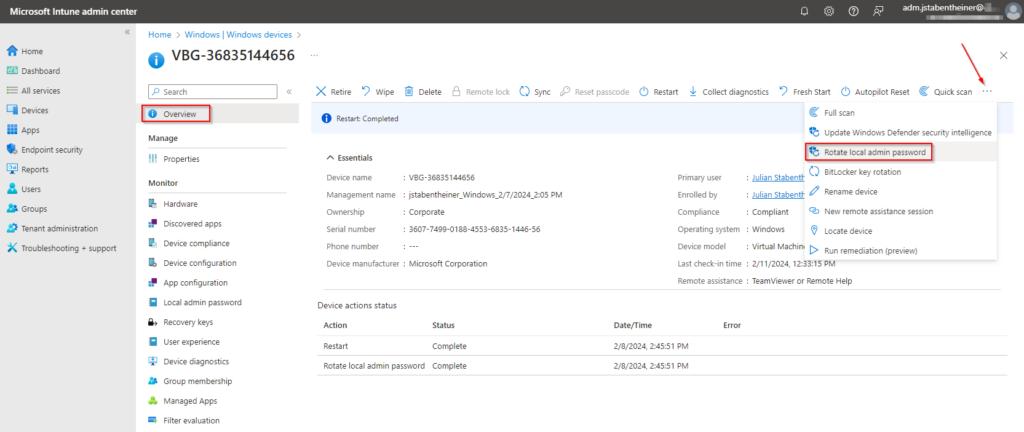

Rotation des Kennwortes über Intune

Wurde das Kennwort genutzt oder vielleicht sogar dem Anwender mitgeteilt, kann ein vorzeitiges Ändern des Kennwortes über Intune ausgelöst werden.

Nach der Bestätigung des nachfolgenden Dialogs wird der Client mit dem vorzeitigen Ändern des Passwortes beauftragt. Die Änderung erfolgt allerdings nicht direkt, sondern erst nach einem Neustart des Gerätes.

Ausblick

Das Thema LAPS steht bei Microsoft nicht still. Ab dem Windows 11 Insider Preview Build 26040 besteht die Möglichkeit, weitere Einstellungen zu setzen. Diese können aktuell allerdings nur über CSP-Settings per OMA-URI auf den Clients per Intune gesetzt werden.

Konkret wird vor allem das Thema Eingabe der Passwörter angegangen. Bei Kennwörtern ist oft das Problem, dass Zeichen wie 0 und O gerne vertauscht werden. Das führt vor allem dann zu Problemen bei der Eingabe, wenn das Kennwort nicht per Copy/Paste in einer Remotesitzung auf den Client kopiert werden kann und abgeschrieben bzw. jemandem durchgegeben werden muss.

Lesbarkeit von Passwörtern

Es kommt künftig eine fünfte Option für die PasswortComplexity dazu, bei der verwechselbare Zeichen für die Passwortvorgabe ausgeschlossen werden. Hier ein Auszug aus dem Microsoft Artikel dazu.

Wortlisten für Passphrasen

Um die Passworteingabe noch weiter zu erleichtern, können künftig auch Passphrasen als Kennwörter genutzt werden. Diese sind bei entsprechender Länger ähnlich sicher, aber deutlich schneller einzugeben. Ein Passwort für das Administratorkonto könnte dann z.B. so aussehen

SkiingProduceIdentifyStarlitOctaneDistress

Dass diese Settings ohne OMA-URI konfiguriert werden können, wird mit Verfügbarkeit im Windows 11 Current Branch soweit sein.

Automatic Account Management

Eine weitere neue Funktion ist das Automatische Account Management (Automatic Account Management). Damit wird der Administratoraccount mit einem Prefix und einer zufälligen Nummer generiert um die Sicherheit weiter zu erhöhen. Auch diese Funktion ist bereits im aktuellen Insider Build enthalten.

Fazit

Ob LAPS zum Einsatz kommt, muss individuell entschieden werden. Es bietet im Vergleich zur Entra Joined Device Local Administrator Rolle (Zuweisung über PIM vorausgesetzt) den Vorteil der sofortigen Verfügbarkeit der erhöhten Rechte und kann im Ernstfall auch offline genutzt werden. Eine dieser Varianten sollte allerdings in jedem Fall genutzt werden. Es gibt meiner Meinung nach keine Ausreden dafür. Teilweise kommen auch per Intune noch eigens gebaute PowerShell-Scripte zum Einsatz, die auf allen Clients ein „Masterkennwort“ auf den Clients setzen.

- PIM: Microsoft Entra Privileged Identity Management ↩︎