Wer danach strebt, die Sicherheit in seinem Microsoft 365 Tenant möglichst hoch zu halten, der muss sich früher oder später mit dem Thema Self-Service Password Reset (SSPR) beschäftigen. Wer SSPR für seine User nutzt, weiß wie wertvoll diese Funktion sein kann. Denn diese Funktion erspart das ein oder andere Ticket beim Support. Das senkt Kosten und erhöht den Komfort der User, denn diese können sich selbst helfen.

Bei Administratoren sieht die Sache aus meiner Sicher aber anders aus. Aber sehen wir uns erst einmal an, wie es im Standard konfiguriert ist.

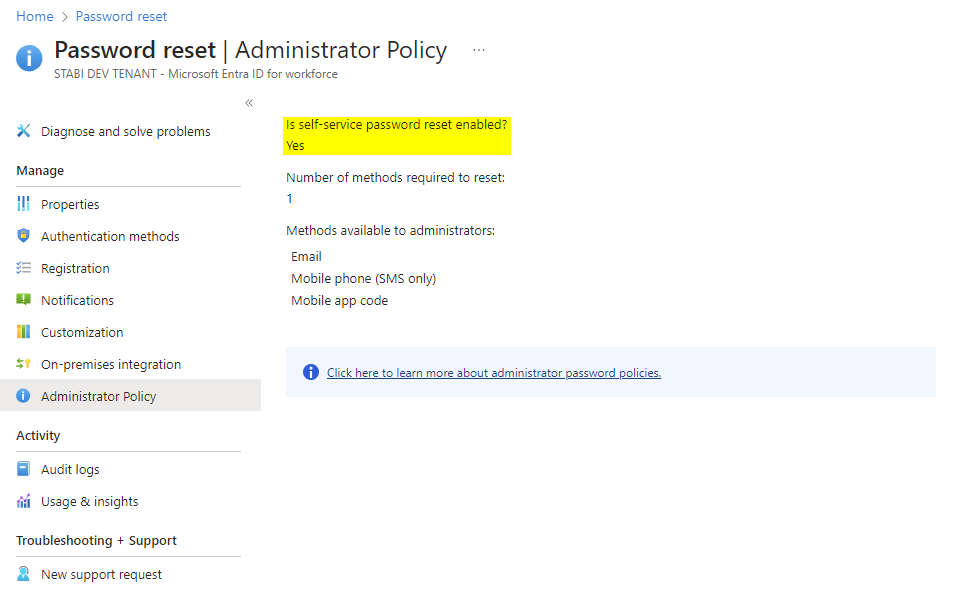

In den Password Reset Settings im Microsoft Entra admin Center existiert der separate Punkt Administrator Policy. Wer sich schon einmal dahin verirrt hat, merkt schnell das dort nichts eingestellt werden kann und nimmt dies wohl einfach so hin.

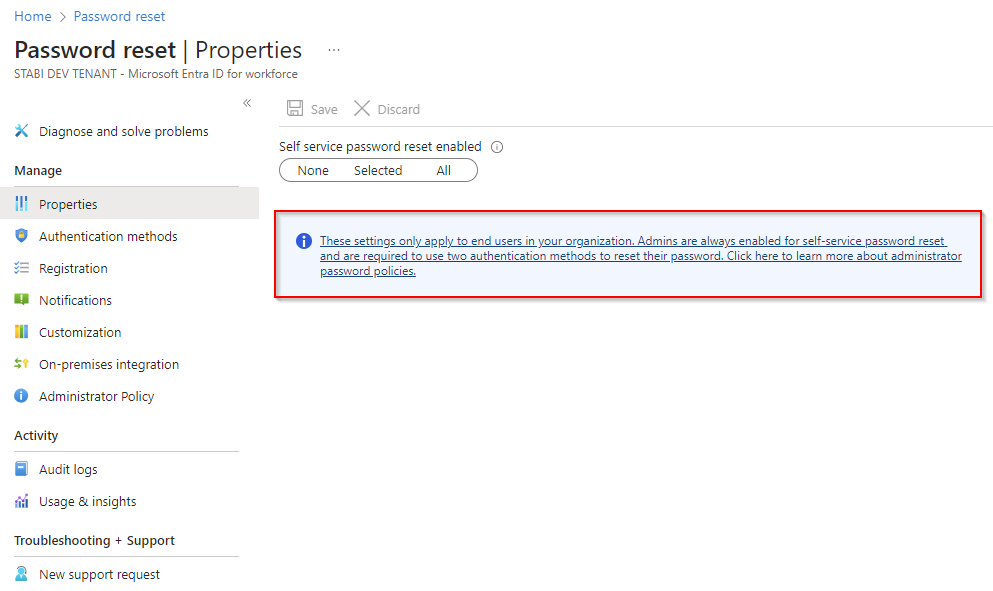

SSPR ist also für Administratoren stets aktiviert. Dafür muss die SSPR (für User) nicht aktiviert werden. In den eigentlichen Einstellungen ist dazu auch ein Hinweis zu sehen.

Aber warum ist dies so und wie ist dies zu bewerten? Wenn man sich einen M365 Tenant für kleine Firmen ansieht, ist oft ein einziger Administrator für die M365 Instanz verantwortlich. Da dies in der Praxis „nebenbei“ gemacht wird und kaum jemand Zeit hat, alle M365 Security Guidelines umzusetzen, muss sichergestellt sein, dass ein Administrator sich auch bei vergessenem Passwort zeitnah wieder einloggen kann. Ohne SSPR wäre dann erst die Eröffnung eines Support-Tickets bei Microsoft nötig, um wieder Zugriff zum Tenant zu erlangen. Das SSPR also im Standard für Administratoren aktiviert ist, hilft also vor allem bei kleineren Umgebungen, senkt aber die Sicherheit.

In größeren Umgebungen liegt der Fokus aber häufig auf bestmöglicher Sicherheit. Denn auch wenn Administrator Konten in den Regel durch MFA und PIM geschützt sind, besteht ein Restrisiko, dass SSPR missbraucht wird um an ein Kennwort eines Administrator Accounts zu gelangen. In größeren Umgebungen sind zudem in der Regel mehrere Administratoren vorhanden, die sich gegenseitig kennen und bei Bedarf das Kennwort gemeinsam (bei physischer Anwesenheit beider Administratoren) neu setzen können.

Empfehlung zum Umgang mit der SSPR Administrator Policy

Meine Empfehlung lautet deshalb: In allen M365 Enterprise Umgebungen wird SSPR für Administratoren deaktiviert. Eine Passwortrücksetzung für Administratoren wird über einen anderen Prozess durchgeführt. Face-to-Face oder über ein Change mit Freigabe über einen Vorgesetzten.

Aber wie wird die Admin SSPR Policy deaktiviert? Es gibt im Entra admin center wie oben beschrieben ja keine Einstellmöglichkeiten. Die Antwort lautet wie so oft: Powershell bzw. Microsoft Graph

Ich nutze dafür das MS-Graph Powershell Modul. Wichtig ist beim Connect, den entsprechenden Scope mitzugeben, damit man auch die passenden Rechte hat um die Einstellung zu ändern. Bei der TenantId muss natürlich die entsprechende ID des Zieltenants eingegeben werden.

PS C:\Users\stabidev> Connect-MgGraph -TenantId e67cf366-027a-4191-b076-xxxxxxxxxx -Scopes "Policy.ReadWrite.Authorization" Welcome to Microsoft Graph! Connected via delegated access using 14d82eec-204b-4c2f-b7e8-296a70dab67e PS C:\Users\stabidev> Update-MgPolicyAuthorizationPolicy -AllowedToUseSspr:$false

Ein eigentliche Befehl zur Deaktivierung der Policy lautet:

Update-MgPolicyAuthorizationPolicy -AllowedToUseSspr:$false

Microsoft hat sich bei der Wahl des Namens für den Flag leider nicht sehr viele Gedanken gemacht. AllowedToUseSspr suggeriert mir, dass man damit SSPR generell steuert. AdminAllowedToUseSspr oder AllowAdminSspr wären dafür wohl passender gewesen.

Nach erfolgreicher Umstellung kann man das Setting dann noch per Powershell prüfen.

PS C:\Users\stabidev> Get-MgPolicyAuthorizationPolicy | fl AllowEmailVerifiedUsersToJoinOrganization : False AllowInvitesFrom : everyone AllowUserConsentForRiskyApps : AllowedToSignUpEmailBasedSubscriptions : True AllowedToUseSspr : False BlockMsolPowerShell : False [...]

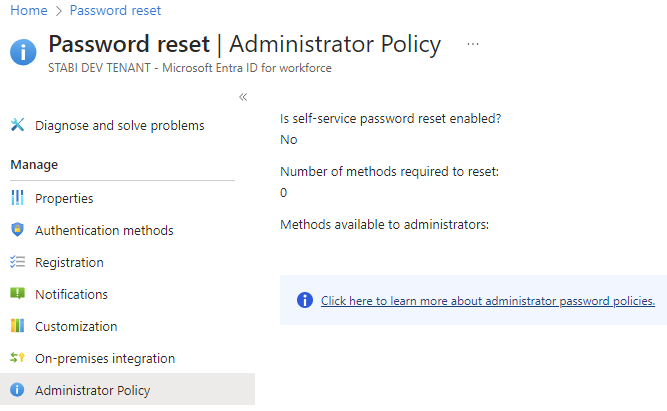

Auch im Entra admin center wird die Einstellung nun als deaktiviert angezeigt.

Fazit

Die SSPR Administrator Policy ist schnell angepasst und erhöht die Sicherheit im M365 Tenant ein gutes Stück. In kleineren Umgebungen sollte man damit allerdings vorsichtig sein, damit sich bei einem vergessenen Passwort stets Zugriff ohne Microsoft Support auf den Tenant verschafft werden kann.

1 Response

[…] Self-Service Password Reset (SSPR) für Administratoren deaktivieren […]